گزارش امنیتی Wordfence 2022 از وضعیت امنیت وردپرس در 24 ژانویه 2023 منتشر شد. یکی از حوزههایی که در این گزارش بررسی شده، آسیبپذیریهای افشا شده در سال 2022 است. در نظر داشته باشید که برخی از آسیبپذیریها بر چندین پلاگین، تم و هسته وردپرس تأثیر گذاشته است. طبق این خبر 2370 آسیبپذیری در سال 2022 گزارش شده است. پنج دسته اصلی آنها عبارتاند از: جعل درخواست بینسایتی (CSRF)، دورزدن مجوز، تزریق اسکریپت از طریق وبگاه(SQLi) و افشای اطلاعات.

از طرفی این گزارش برخی از شباهتها و تفاوتها را با سال پیش را نشان میدهد؛ زیرا هنگام توسعه هسته، پلاگین و تمهای وردپرس، همواره کدهای قدیمی به همراه کدهای جدیدتر بهروز میشود. این امر میتواند منجر به افزایش تعداد آسیبپذیریهای بالقوه یا راههایی برای ایجاد آن شود.

علاوه بر تغییرات در کد، یکی از عوامل اصلی افزایش گزارشهای آسیبپذیری در سال 2022 احتمالاً این واقعیت است که گزارش آسیبپذیری آسانتر شده است. این بدان معناست که نقاط تماس بیشتری برای ارسال آسیبپذیریهای تازه کشفشده و پهنای باند بیشتری برای پردازش گزارشهای آسیبپذیری وجود دارد.

2022 – سال رشد در امنیت وردپرس

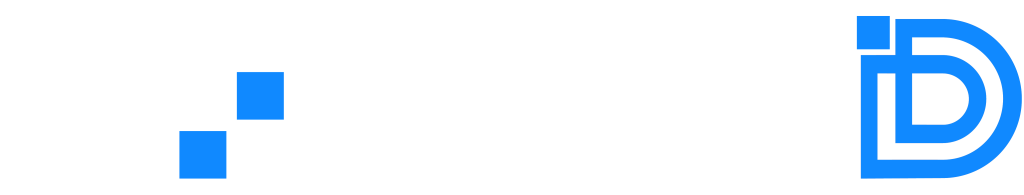

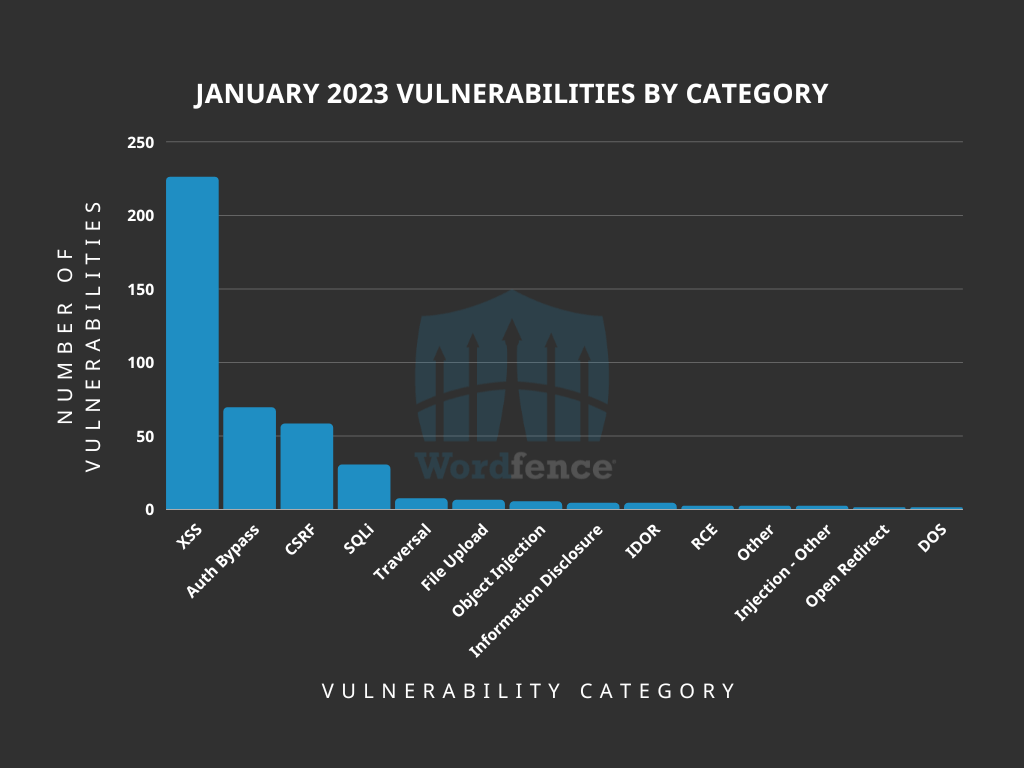

وقتی به انواع آسیبپذیریهایی که ردیابی میشوند نگاه میکنیم، تفاوت چندانی بین رایجترین یا کمترین گزارشها در سالهای 2021 و 2022 وجود ندارد. تنها چیزی که به طور قابلتوجهی تغییر کرده حجم آسیبپذیریهای گزارش شده است. حجم هر دسته به جز باگ open redirects از 2021 تا 2022 افزایشیافته است (تنها یک عدد کاهشیافته بود).

از سال 2021 تا 2022، تغییراتی در پنج دسته آسیبپذیری فاش شده که در بالا میبینید، رخ داد. مهمتر از همه، بخش افشای اطلاعات (information disclosure) از آپلود فایلها (file uploads) با داشتن رتبه پنجم پیشی گرفت و اهمیت دادههای محافظت شده و حساس را برجسته کرد. تغییر دیگر در بخش آسیبپذیریهای CSRF است که بیش از دوبرابر نسبت به تغییرات آسیبپذیریهای دورزدن مجوز (authorization bypass) افزایشیافته و تقریباً دوبرابر شده است.

| 2021 | 2022 | ||

| دسته | تعداد | دسته | تعداد |

| XSS | 768 | XSS | 1109 |

| Auth Bypass | 186 | Auth Bypass | 377 |

| CSRF | 183 | CSRF | 301 |

| SQLi | 163 | SQLi | 200 |

| File Upload | 42 | File Upload | 73 |

آسیبپذیریهای مربوط به آپلود فایل (File upload) جزو پنج برتر سال 2021 است که در گزارش 2022 مورد بحث قرار نگرفت. این در حالی است که این آسیبپذیری در سال 2022 از 42 گزارش به 48 گزارش افزایشیافته است. این آسیبپذیری یک نوع آسیبپذیری رایج برای سوءاستفاده باقی میماند، زیرا به مهاجمان احتمالی اجازه میدهد هر فایل متناسب با عملکرد دلخواهشان را آپلود کنند که معمولاً توابعی شامل اجرای کد هستند. آنها شامل webshellهایی میشود که به آنها اجازه میدهد دستورات را روی سرور اجرا، فایلها را مدیریت و به طور بالقوه سایر وظایف مدیریتی را انجام دهند؛ بنابراین صرفاً به دلیل این که بین انواع آسیبپذیریها برتر آورده نشده است، به این معنی نیست که توسعهدهندگان باید هنگام کار بر روی تم، افزونهها یا حتی هسته وردپرس جدید بر روی آن تمرکز نکنند.

آسیب پذیری های ترند در سال 2022

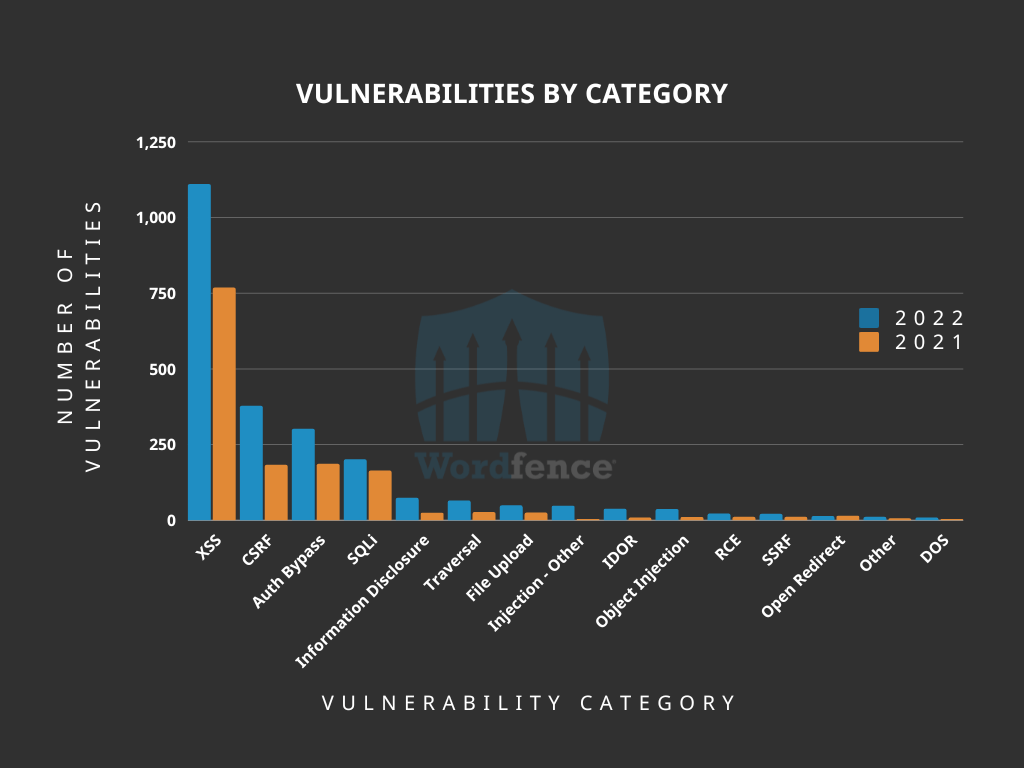

با نگاهی به تفکیک مکانهایی که آسیبپذیریها در آنها گزارش شده، مشخص میشود که افزونهها بیشترین گزارش را شامل میشوند. البته باید این واقعیت را نیز در نظر بگیریم که تعداد افزونهها بسیار بیشتر از تمها است. بههرحال این نشان میدهد که هسته وردپرس بسیار امنتر است و نگرانی در مورد امنیت اکوسیستم وردپرس بیشتر مربوط به پلاگینها و تمها ست.

از بین آسیبپذیریهای فاش شده در سال 2022، همه آنها به جز 824 مورد، patcheهایی را دریافت کردند. این بدان معناست که حدود دو سوم از آسیبپذیریها برای جلوگیری از سوء اصلاح شدهاند. یکسوم آسیبپذیریهای باقیمانده در افزونههایی هستند که بسته شده یا هرگز اصلاح نشدهاند و در صورت نصب باید حذف شوند. به همین دلیل داشتن آگاهی از اینکه کدام نرمافزار میتواند دارای آسیبپذیری باشد، راهی برای ایمنتر نگهداشتن وبسایت است. چه برای بهروزرسانی نرمافزار هنگام آپدیت patche چه برای حذف آن به دلیل patche نشدن، بهروز ماندن در مورد آسیبپذیریها به جلوگیری از حملات موفقیتآمیز به وبسایت کمک میکند.

در طول سال ۲۰۲۲، برای هسته وردپرس 22 آسیبپذیری گزارش شده که در مجموع، علاوه بر هسته وردپرس، ۲۳۴۵ افزونه و تم دارای آسیبپذیری وجود داشته است. از این تعداد، 562 مورد بیش از یک آسیبپذیری گزارش شده در طول سال داشتند.

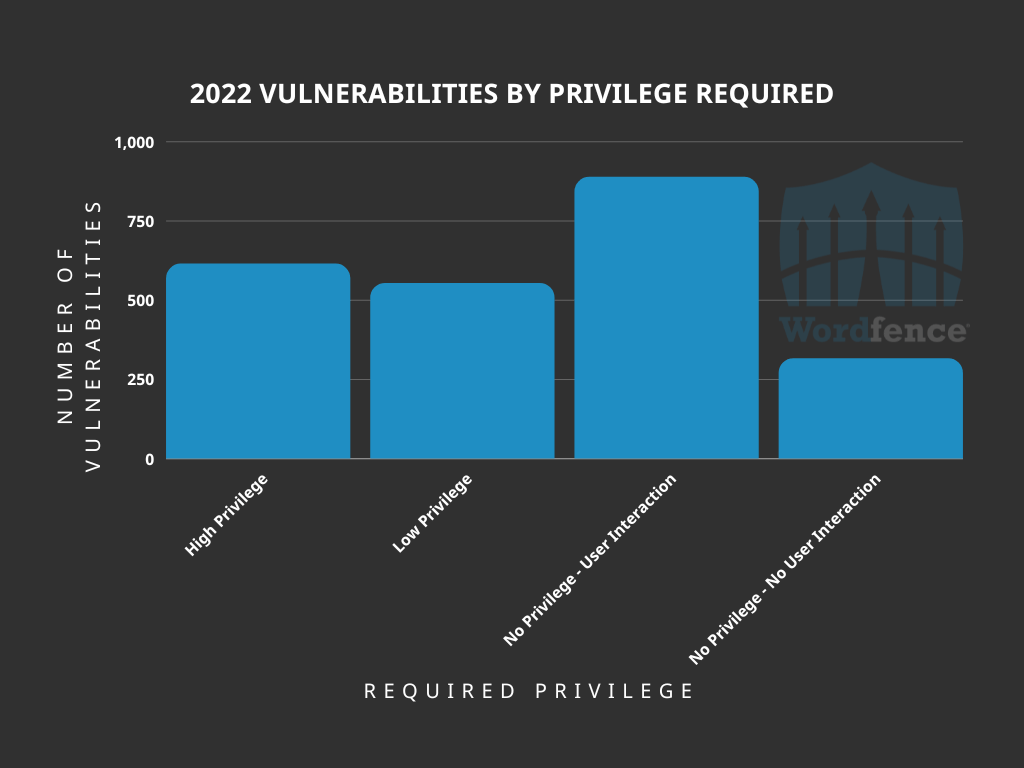

یکی دیگر از ملاحظات هنگام بررسی آسیبپذیریها، سطح دسترسی آن است. در سال 2022، 614 آسیبپذیری وجود داشت که برای دسترسی نیاز به امتیازات سطح بالا، 553 موردنیاز به امتیازات سطح پایین و 1203 آسیبپذیری نیاز به هیچ امتیازی نداشتند. در یک وبسایت وردپرس، منظور از امتیازات سطح بالا، امتیازاتی است که مهاجم را ملزم به دسترسی در سطح ویرایشگر یا سرپرست وب میکند، درحالیکه امتیازات سطح پایین معادل مشترک، مشارکتکننده یا نویسنده است.

از آسیبپذیریهایی که نیازی به احراز هویت در یک وبسایت آسیبپذیر نداشتند، 888 مورد از آنها شامل اسکریپت بین سایتی (XSS) یا جعل درخواست بین سایتی (CSRF) بودند. این آسیبپذیریها برای سو استفاده نیاز به تعامل با کاربر نیاز دارند، مانند متقاعدکردن کاربر برای کلیککردن روی یک پیوند مخرب ساخته شده. 315 آسیبپذیری باقیمانده که به دسترسی تأیید شده نیاز ندارند، آنهایی هستند که نیازی به تعامل با کاربر ندارند.

2023 چگونه خواهد بود؟

سال 2023 بسیار شبیه به سال 2022 است. اسکریپت بین سایتی (XSS)، بایپس احراز هویت، جعل درخواست بین سایتی (CSRF) و تزریق SQL (SQLi) رایجترین آسیبپذیری گزارش شده خواهند بود. البته ممکن است آسیبپذیریهای افشای اطلاعات به دلیل بازگشت آسیبپذیریهای پیمایش دایرکتوری و آپلود فایل در سال جاری کمتر قابلتوجه باشد.

اصلیترین چیزی که میتوانیم برای سال 2023 روی آن حساب کنیم این است که آسیبپذیریهای بیشتری گزارش میشود. در واقع گزارش آسیبپذیریها آسانتر از همیشه شده و این چیز خوبی است؛ زیرا به این معنی است که آسیبپذیریهای بیشتری اصلاح خواهند شد.

نتیجه

افزایش آسیبپذیریهای گزارش شده، اهمیت بهروز نگهداشتن وبسایتها طبق آخرین بهروزرسانیهای امنیتی را نشان میدهد. افزایشی که در گزارشهای آسیبپذیری مشاهده میشود بیش از هر زمان دیگری وردپرس را ایمن ساخته است، اما این بدان معناست که اجزاء نیز بهدفعات بیشتری بهروزرسانی شوند. هسته، تم و افزونههای وردپرس باید همیشه پس از انتشار نسخه جدید دراسرعوقت بهروز شوند تا اطمینان حاصل شود که آسیبپذیریها اصلاح شده و شانس موفقیت عوامل تهدیدکننده به حداقل برسد. علاوه بر بهروز نگهداشتن وبسایتها، پیادهسازی راهحلی مانند پشتیبانی وبسایت وردپرس داده چین برای محافظت از وبسایت شما در برابر حملات و بدافزارها نیز مهم است.